مع استمرار التطورات التكنولوجية الجديدة في الظهور ، نرى مجرمي الإنترنت يصعدون من لعبتهم ، ويبتكرون تقنيات جديدة لسرقة البيانات الشخصية. وغني عن القول أنه ليس من السهل أبدًا الحفاظ على أمان معلوماتنا عبر الإنترنت. بينما توجد هجمات تلحق ضررًا ضئيلًا بالأفراد ، لا تزال هناك انتهاكات واسعة النطاق لقواعد البيانات المالية والمواقع الإلكترونية الشهيرة. سيستخدم مجرمو الإنترنت هجمات man-in-the-middle (MITM) لتثبيت برامجهم الضارة على كمبيوتر المستخدم.

من المهم بالنسبة لنا أن نفهم كيفية عملهم من أجل حماية أنفسنا من مثل هذه الهجمات. في هذا المنشور ، سوف نعلمك كيفية الحماية من هجمات الرجل في الوسط. سنوضح لك طبيعة تقنية القرصنة هذه لمنعك من أن تصبح الضحية المطمئنة.

ما هي هجمات MITM؟

يشار إليها أيضًا باسم "هجمات لواء الجرافة" ، وهجمات الرجل في الوسط هي تقنيات قرصنة يستخدمها مجرمو الإنترنت لإقناع طرفين بتشكيل مصادقة متبادلة. يحاكي المهاجمون بيئة آمنة عبر الإنترنت ويتنقلون بين طرفين ، مما يجعلهم يعتقدون أنهم يتواصلون مباشرة مع بعضهم البعض عبر اتصال خاص. طوال الوقت ، يتحكم المهاجمون في المحادثة بأكملها.

كما ذكرنا سابقًا ، لا يمكن أن تنجح هذه التقنية إلا بعد أن ينشئ المهاجم مصادقة متبادلة بين الطرفين. في هذه الأيام ، هناك بروتوكولات تشفير مصممة خصيصًا لحماية المستخدمين من هجمات MITM. بشكل عام ، يجب أن يكون بروتوكول طبقة مآخذ التوصيل الآمنة (SSL) متاحًا للسماح لأحد الطرفين أو كليهما بضمان وجود مرجع تصديق موثوق به بشكل متبادل.

كيف تعمل هجمات MITM؟

في الأساس ، هجوم الرجل في الوسط هو التنصت. يتطلب ثلاثة لاعبين:

- الضحية - المستخدم المستهدف.

- الكيان - مؤسسة مالية شرعية أو قاعدة بيانات أو موقع ويب.

- الرجل في الوسط - المجرم الإلكتروني الذي سيحاول اعتراض الاتصال بين الطرفين.

دعنا نعرض لك مثالاً على كيفية عمل هجمات MITM. يتلقى الضحية بريدًا إلكترونيًا يبدو وكأنه رسالة حقيقية من مصرفه. تنص الرسالة على أنه يتعين على الضحية تسجيل الدخول إلى حسابه لتأكيد معلومات الاتصال الخاصة به. بالطبع ، سيكون هناك رابط داخل البريد الإلكتروني ، يتعين على الضحية النقر فوقه. سيتم نقلهم إلى موقع ويب يحاكي مظهر الموقع الفعلي لبنكهم. اعتقادًا بأنهم على موقع مالي شرعي ، ستقدم الضحية بيانات اعتماد تسجيل الدخول الخاصة بهم. الواقع أنهم يسلمون معلوماتهم الحساسة إلى "الرجل في المنتصف".

من ناحية أخرى ، يمكن لمجرمي الإنترنت أيضًا استخدام جهاز توجيه Wi-Fi غير آمن أو غير آمن لاعتراض اتصال الضحية. يمكنهم استغلال جهاز التوجيه باستخدام برامج ضارة. ما سيفعلونه هو تكوين جهاز الكمبيوتر المحمول الخاص بهم كنقطة اتصال Wi-Fi ، واختيار اسم شائع الاستخدام في الأماكن العامة مثل المقاهي والمطارات. إذا اتصل أحد المستخدمين بجهاز التوجيه الضار هذا للوصول إلى مواقع التجارة أو البنوك ، فسيستفيد المهاجم من بيانات اعتماده لاستخدامها لاحقًا.

ما هي الضمانات الممكنة ضد هجمات MITM؟

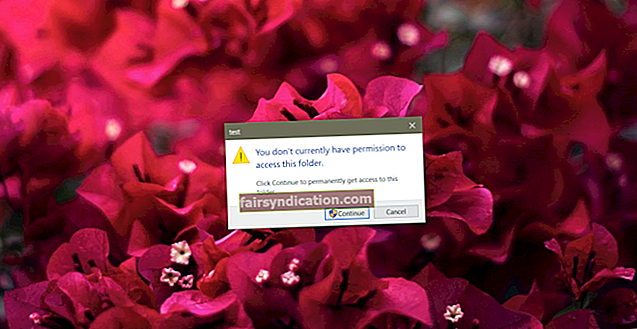

هناك الكثير من الأدوات المتاحة لتنفيذ هجمات MITM. لذلك ، من المنطقي فقط اتخاذ تدابير لحماية نفسك واتصالاتك وبياناتك. فيما يلي بعض النصائح حول كيفية الحماية من هجمات man-in-the-middle:

- تحقق دائمًا مما إذا كان هناك "https" في عنوان مواقع الويب التي تزورها.

- تجنب الاتصال بأجهزة توجيه Wi-Fi العامة مباشرة. إذا أمكن ، استخدم شبكة افتراضية خاصة (VPN) يمكنها تشفير اتصالك بالإنترنت.

- كن حذرًا من رسائل البريد الإلكتروني المخادعة التي تتطلب منك تحديث بيانات اعتماد تسجيل الدخول أو كلمات المرور. تجنب النقر فوق الروابط في رسائل البريد الإلكتروني الخاصة بك. من الأفضل كتابة عنوان موقع الويب يدويًا بدلاً من الوصول إليه بالنقر فوق الروابط من صندوق الوارد الخاص بك.

- تتم معظم الهجمات باستخدام البرمجيات الخبيثة. على هذا النحو ، نوصي بتثبيت Auslogics Anti-Malware. يمكن لهذه الأداة بسهولة اكتشاف ملفات تعريف الارتباط التي تتعقب نشاطك وتجمع بياناتك. حتى أنه سيفحص ملحقات المستعرض الخاص بك ، مما يمنع تسرب البيانات. سيحدد العناصر الضارة التي لم تشك في وجودها مطلقًا ، مما يحافظ على أمان وسلامة أنشطتك عبر الإنترنت.

هل يمكنك اقتراح طرق أخرى لحماية نفسك من هجمات MITM؟

شارك بأفكارك في التعليقات أدناه!