اكتسب العيش من الهجمات البرية زخمًا في الآونة الأخيرة ، لذلك يمكننا أن نستقرئ بأمان أن المتسللين يعيدون توظيف الاستراتيجيات والتقنيات القديمة. المفاهيم المرتبطة بـ "العيش خارج الأرض" ليست جديدة. كانت أدوات النظام تستخدم بشكل شائع كأبواب خلفية ، وتم استغلال الثغرات الأمنية المعروفة في الأنظمة.

من الصعب للغاية الدفاع عن هجمات العيش من الأرض (LotL) لأنها تتضمن أحيانًا هجمات بلا ملفات كمجموعة فرعية. في أوقات أخرى ، يستغل المتسللون أدوات الاستخدام المزدوج والذاكرة ، وهي مزيج قاتل كما يحصل. في هذا الدليل ، نعتزم إخبارك بقدر ما تحتاج لمعرفته حول هجمات العيش من الأرض وكيف يمكنك حماية نفسك أو مؤسستك منها.

ما هي هجمات العيش من الأرض؟

هجمات العيش بعيدًا عن الأرض هي هجمات يستخدم فيها المهاجمون أدوات مثبتة بالفعل أو موجودة على أجهزة كمبيوتر الضحايا لتعزيز وسائلهم (سرقة المعلومات أو الأموال ، والاستيلاء على الأنظمة ، وما إلى ذلك). تعتبر مثل هذه الهجمات فريدة من نوعها من حيث أن المتسللين المتورطين لا يستخدمون البرامج الضارة ، والتي تمت برمجة برامج تطبيقات الأمان للبحث عنها. نظرًا لأن المهاجمين يستخدمون أدوات منتظمة أو حتى نصوصًا بسيطة ، يصبح اكتشاف التهديدات أمرًا صعبًا للغاية.

في الهجمات الخالية من الملفات ، على سبيل المثال ، يستطيع مجرمو الإنترنت العمل في ذاكرة متقلبة ، في أجزاء تتوافق مع PowerShell و WMI. في مثل هذه السيناريوهات ، تفشل برامج مكافحة الفيروسات وتطبيقات مكافحة البرامج الضارة في اكتشاف التهديدات والعثور عليها - لأنه حتى إدخالاتها لا يتم تخزينها في سجلات. بعد كل شيء ، يتم إنشاء عدد قليل جدًا من الملفات (أو لا توجد ملفات على الإطلاق) أثناء الهجوم.

لدى المهاجمين أسباب كافية للتخلص من الملفات. ربما اكتشفوا أنه كلما قل عدد الملفات التي يتم إنشاؤها ، قلت فرص اكتشاف التهديدات بواسطة أدوات الأمان. وبالنسبة للجزء الأكبر ، المهاجمون على حق. غالبًا ما تكافح تطبيقات الأمان لاكتشاف هجمات Living off the Land حتى فوات الأوان لأنها لا تعرف ما الذي يجب الانتباه إليه في المقام الأول.

لا تتضمن هجمات LotL برامج ضارة ، لكن المهاجمين (إذا نجحوا معهم) يحصلون على وقت كافٍ للتركيز على أجهزة الكمبيوتر المخترقة في المناطق التي لا يمكن اكتشافها فيها. وبمرور الوقت ، يحصل المهاجمون في النهاية على فرص لاختراق المكونات الحساسة وتدمير البيانات أو العمليات (إذا اختاروا ذلك).

ربما سمعت عن هجمات Petya / NotPetya ، التي هزت العالم في وقت ما في عام 2017. ولم يرهم ضحايا تلك الهجمات (أفرادًا ومنظمات) يأتون أبدًا لأن المهاجمين دخلوا إلى أنظمتهم من خلال برامج موثوقة ، والتي لم تثير الشكوك ، ثم حقن تلك التطبيقات بشفرات ضارة. أنظمة الحماية التقليدية فشلت ؛ لم يتم تشغيل دفاعاتهم عن طريق الاستخدام غير المعتاد لبرامج موثوقة ظاهريًا.

باستخدام تقنيات العيش خارج الأرض ، يمكن لمجرمي الإنترنت دخول أنظمة تكنولوجيا المعلومات دون تعقيدات وقضاء الكثير من الوقت فيها دون إطلاق أي إنذار أو إثارة الشكوك. لذلك ، وبالنظر إلى الظروف التي تحدد مثل هذه الهجمات ، يجد خبراء الأمن صعوبة في تحديد مصدر الهجوم. يعتبر العديد من المجرمين أن أساليب العيش خارج الأرض هي الطريقة المثالية لتنفيذ الهجمات.

كيفية البقاء في مأمن من هجمات العيش خارج الأرض (نصائح للمستخدمين العاديين أو الأفراد)

من خلال اتخاذ الاحتياطات اللازمة والاستباقية ، يمكنك تقليل فرص تعرض أجهزة الكمبيوتر أو الشبكات لمجرمي الإنترنت من خلال تكتيكات LotL.

- قم دائمًا بمراقبة أو التحقق من استخدام الأدوات المساعدة ذات الاستخدام المزدوج داخل شبكاتك.

- استخدم القائمة البيضاء للتطبيق حيثما كانت متاحة أو قابلة للتطبيق.

- عندما تتلقى رسائل بريد إلكتروني غير متوقعة أو مشبوهة ، يجب عليك توخي الحذر. من الأفضل دائمًا عدم النقر فوق أي شيء (روابط أو مرفقات) في مثل هذه الرسائل.

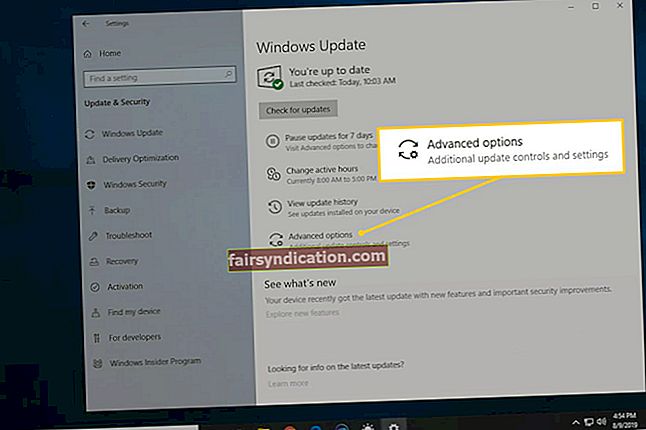

- قم دائمًا بتنزيل التحديثات وتثبيتها لجميع التطبيقات (البرامج) وأنظمة التشغيل (Windows ، على سبيل المثال).

- توخ الحذر أثناء استخدام مرفقات Microsoft Office التي تتطلب منك تمكين وحدات الماكرو. من الأفضل عدم استخدام مثل هذه المرفقات في المقام الأول - إذا كنت تستطيع عدم استخدامها.

- قم بتكوين ميزات الأمان المتقدمة حيثما أمكن ذلك. من خلال ميزات الأمان المتقدمة ، فإننا نعني المصادقة الثنائية (2FA) وإشعارات تسجيل الدخول أو المطالبات وما إلى ذلك.

- استخدم كلمات مرور قوية وفريدة لجميع حساباتك وملفاتك الشخصية (عبر الشبكات أو الأنظمة الأساسية). احصل على مدير كلمات المرور - إذا كنت بحاجة إلى واحد لمساعدتك في تذكر جميع كلمات المرور.

- تذكر دائمًا تسجيل ملف التعريف الخاص بك أو حسابك خارج الشبكات عند الانتهاء من جلستك.

كيفية تجنب هجمات العيش خارج الأرض (نصائح للمؤسسات والشركات)

نظرًا لأن تكتيكات Living off the Land تشكل بعضًا من أكثر تقنيات القرصنة تعقيدًا ، فإنها تشكل مستوىً كبيرًا من التحدي للمنظمات لتحديدها ودرءها. ومع ذلك ، لا تزال هناك طرق يمكن للشركات من خلالها تقليل مخاطر مثل هذه الهجمات (أو التخفيف من آثار مثل هذه الهجمات - إذا حدثت في أي وقت).

حافظ على نظافة الإنترنت الجيدة:

قد تبدو هذه النصيحة بسيطة أو أساسية عند أخذها في ظاهرها ، لكنها ربما تكون الأكثر أهمية في الكمية. كانت غالبية الهجمات الإلكترونية في التاريخ - بما في ذلك تلك التي تم فيها استخدام تكتيكات LotL - ناجحة بسبب الإهمال أو نقص الممارسات الأمنية. لا تهتم العديد من الشركات بتحديث أو تصحيح الأدوات أو البرامج التي يستخدمونها. يحتاج البرنامج عادةً إلى تصحيحات وتحديثات لسد الثغرات الأمنية والثغرات الأمنية.

عندما لا يتم تثبيت التصحيحات أو التحديثات ، يُترك الباب مفتوحًا للجهات الفاعلة في التهديد للعثور على نقاط الضعف والاستفادة منها. على المنظمات واجب التأكد من أنها تحتفظ بقائمة جرد للتطبيقات. بهذه الطريقة ، يتعرفون على البرامج القديمة وغير المصححة وحتى أنظمة التشغيل ؛ وهم يعرفون أيضًا متى يتعين عليهم أداء مهام التحديث الأساسية وكيفية الالتزام بالجدول الزمني.

علاوة على ذلك ، يجب تدريب الموظفين على الوعي الأمني. يتجاوز الأمر مجرد تعليم الفرد عدم فتح رسائل البريد الإلكتروني المخادعة. من الناحية المثالية ، يجب أن يتعلم العمال كيفية عمل مرافق Windows المدمجة وكودها. بهذه الطريقة ، يمكنهم اكتشاف الانحرافات أو التناقضات في السلوك والنشاط الضار والتطبيقات أو البرامج النصية المشبوهة التي تعمل في الخلفية ومحاولة التهرب من الاكتشاف. يتقدم الموظفون ذوو المعرفة الجيدة بأنشطة خلفية Windows بشكل عام على مجرمي الإنترنت العاديين.

تكوين حقوق الوصول والأذونات المناسبة:

على سبيل المثال ، لا ينبغي بالضرورة أن يؤدي قيام الموظف بالنقر فوق ارتباط ضار في رسالة بريد إلكتروني إلى وصول البرنامج الضار إلى نظام الموظف. يجب تصميم الأنظمة بحيث ينتقل البرنامج الضار ، في السيناريو الموصوف ، عبر الشبكة ويهبط على نظام آخر. في هذه الحالة ، يمكننا القول أن الشبكة مقسمة جيدًا بما يكفي للتأكد من أن تطبيقات الطرف الثالث والمستخدمين العاديين لديهم بروتوكولات وصول صارمة.

تستحق أهمية البقشيش أكبر عدد ممكن من النقاط البارزة. يمكن أن يؤدي استخدام بروتوكولات قوية فيما يتعلق بحقوق وامتيازات الوصول المقدمة للعمال إلى قطع شوط طويل في حماية أنظمتك من التعرض للخطر ؛ يمكن أن يكون الفرق بين هجوم LotL الناجح والهجوم الذي لا يذهب إلى أي مكان.

استخدم إستراتيجية مخصصة للبحث عن التهديدات:

عندما تجعل صائدي التهديدات يعملون معًا للعثور على أشكال مختلفة من التهديدات ، تزداد فرص اكتشاف التهديدات بشكل كبير. تتطلب أفضل الممارسات الأمنية من الشركات (خاصة المؤسسات الكبيرة) توظيف صائدي تهديدات متخصصين وجعلهم يمرون عبر قطاعات مختلفة من البنية التحتية لتكنولوجيا المعلومات الخاصة بهم للتحقق حتى من وجود علامات باهتة لأكثر الهجمات فتكًا أو تعقيدًا.

إذا كان عملك صغيرًا نسبيًا أو إذا كنت لا تستطيع أن يكون لديك فريق بحث عن التهديدات داخليًا ، فستعمل بشكل جيد في الاستعانة بمصادر خارجية لاحتياجاتك إلى شركة مطاردة التهديدات أو خدمة إدارة أمنية مماثلة. من المحتمل أن تجد منظمات أو فرقًا أخرى من العاملين المستقلين التي ستهتم بسد تلك الفجوة الحرجة. في كلتا الحالتين ، طالما يتم تنفيذ عمليات البحث عن التهديدات ، فكل شيء جيد.

تكوين اكتشاف نقطة النهاية والاستجابة (EDR):

يعد الفشل الصامت أحد المصطلحات المهمة عندما يتعلق الأمر بصد الهجمات الإلكترونية. يشير الفشل الصامت إلى سيناريو أو إعداد يفشل فيه نظام الأمان أو الدفاع المخصص في التعرف على هجوم إلكتروني والدفاع عنه ولا تنطلق أي إنذارات بعد حدوث الهجوم.

ضع في اعتبارك هذا التوازي مع الحدث المتوقع: إذا تمكنت البرامج الضارة التي لا تحتوي على ملفات بطريقة ما من تجاوز طبقات الحماية الخاصة بك والوصول إلى شبكتك ، فقد تظل في نظامك لفترة طويلة ، في محاولة لتحليل النظام بأكمله استعدادًا لعملية أكبر هجوم.

تحقيقا لهذه الغاية ، للتغلب على المشكلة في العرض ، يجب عليك إعداد نظام قوي للكشف عن نقطة النهاية والاستجابة (EDR). مع نظام EDR الجيد ، ستتمكن من اكتشاف وعزل العناصر المشبوهة الموجودة في نقاط النهاية وحتى التخلص منها أو التخلص منها.

قم بتقييم الأحداث والسيناريوهات عندما تتعرض للاختراق (إذا تعرضت للاختراق):

إذا تعرضت أجهزتك للاختراق أو إذا تعرضت شبكتك للاختراق ، فمن الأفضل لك فحص الأحداث في الفترة التي سبقت الهجوم. ننصحك بإلقاء نظرة على الملفات والبرامج التي لعبت دورًا رئيسيًا في مساعدة المهاجمين على النجاح.

يمكنك توظيف محللي الأمن السيبراني ومطالبتهم بالتركيز على الأدوات والأنظمة التي يمكنهم استخدامها لقياس الهجمات التاريخية. تتميز معظم السيناريوهات التي تقع فيها الشركات ضحية للهجمات بمفاتيح التسجيل المشبوهة وملفات الإخراج غير العادية وأيضًا تحديد التهديدات النشطة أو التي لا تزال موجودة.

بعد اكتشاف بعض الملفات المتأثرة أو أدلة أخرى ، ستفعل جيدًا لتحليلها بدقة. من الناحية المثالية ، يجب أن تحاول معرفة أين حدث خطأ ، وما الذي كان يجب القيام به بشكل أفضل ، وما إلى ذلك. بهذه الطريقة ، ستتعلم المزيد وتكتسب رؤى قيمة ، مما يعني أنك ستكون قادرًا على سد الثغرات في إستراتيجية الأمان الخاصة بك لمنع هجمات LotL المستقبلية.

تلميح

الأمان هو الموضوع الرئيسي في هذا الدليل ، لذلك لن نحصل على فرصة أفضل لإخبارك باقتراح ممتاز. إذا كنت تتطلع إلى تعزيز الأمان على أجهزة الكمبيوتر أو الشبكات الخاصة بك ، فقد ترغب في الحصول على Auslogics Anti-Malware. باستخدام أداة الحماية من الدرجة الأولى هذه ، يمكنك تحسين إعداد الأمان الحالي الخاص بك ، والذي قد لا يكون ديناميكيًا بما يكفي للتعامل مع تهديدات متعددة.

في مكافحة البرامج الضارة ، نرحب دائمًا بالتحسينات. لا يمكنك أبدًا معرفة متى يتجاوز شيء ما تطبيق الأمان الحالي الخاص بك ، أو ربما لا تستخدمه. لا يمكنك أيضًا أن تقول على وجه اليقين أن جهاز الكمبيوتر الخاص بك ليس معرضًا للخطر أو مصابًا في الوقت الحالي. على أي حال ، ستفعل جيدًا لتنزيل التطبيق الموصى به وتشغيله لمنح نفسك فرصة أفضل (من ذي قبل) في البقاء آمنًا.