ربما تكون معتادًا على فيروسات الكمبيوتر والبرامج الإعلانية وبرامج التجسس والبرامج الضارة الأخرى ، والتي تعتبر في الغالب تهديدات. ومع ذلك ، قد يكون شكل أو فئة مختلفة من البرامج الضارة (rootkits) أخطرها على الإطلاق. نعني بكلمة "خطير" مستوى الضرر الذي يمكن أن يسببه البرنامج الضار والصعوبة التي يواجهها المستخدمون في العثور عليه وإزالته.

ما هي الجذور الخفية؟

الجذور الخفية هي نوع من البرامج الضارة مصممة لمنح المستخدمين غير المصرح لهم الوصول إلى أجهزة الكمبيوتر (أو تطبيقات معينة على أجهزة الكمبيوتر). تمت برمجة الجذور الخفية لتبقى مخفية (بعيدًا عن الأنظار) بينما تحافظ على امتياز الوصول. بعد دخول rootkit إلى جهاز الكمبيوتر ، فإنه يخفي وجوده بسهولة ، ومن غير المرجح أن يلاحظه المستخدمون.

كيف يضر برنامج rootkit بجهاز الكمبيوتر؟

بشكل أساسي ، من خلال الجذور الخفية ، يمكن لمجرمي الإنترنت التحكم في جهاز الكمبيوتر الخاص بك. باستخدام مثل هذا البرنامج الضار القوي ، يمكنهم إجبار جهاز الكمبيوتر الخاص بك على فعل أي شيء. يمكنهم سرقة كلمات المرور الخاصة بك وغيرها من المعلومات الحساسة ، وتتبع جميع الأنشطة أو العمليات التي يتم تنفيذها على جهاز الكمبيوتر الخاص بك ، وحتى تعطيل برنامج الأمان الخاص بك.

نظرًا لقدرات الجذور الخفية المثيرة للإعجاب لاختطاف تطبيقات الأمان أو تعطيلها ، فمن الصعب جدًا اكتشافها أو مواجهتها ، حتى أكثر من البرامج الضارة العادية. يمكن أن توجد الجذور الخفية أو تعمل على أجهزة الكمبيوتر لفترة طويلة مع تجنب الاكتشاف وإحداث أضرار جسيمة.

في بعض الأحيان ، عندما يتم تشغيل برامج rootkits المتقدمة ، لا يترك للمستخدمين أي خيار سوى حذف كل شيء على أجهزة الكمبيوتر الخاصة بهم والبدء من جديد - إذا كانوا يريدون التخلص من البرامج الضارة.

هل كل برنامج ضار هو برنامج rootkit؟

لا. إذا كان هناك أي شيء ، فإن نسبة صغيرة فقط من البرامج الضارة هي مجموعة أدوات الجذر. عند مقارنتها بالبرامج الضارة الأخرى ، فإن الجذور الخفية متقدمة بشكل كبير من حيث التصميم والبرمجة. يمكن أن تفعل الجذور الخفية أكثر بكثير من البرامج الضارة العادية.

إذا أردنا اتباع تعريفات تقنية صارمة ، فإن rootkit ليس بالضبط شكل أو نوع من البرامج الضارة. تتوافق الجذور الخفية ببساطة مع العملية المستخدمة لنشر البرامج الضارة على هدف (عادةً جهاز كمبيوتر معين أو فرد أو مؤسسة). من المفهوم ، نظرًا لأن برامج rootkits تظهر كثيرًا في الأخبار حول الهجمات الإلكترونية أو الاختراق ، فقد أصبح المصطلح يحمل دلالة سلبية.

لكي نكون منصفين ، تعمل الجذور الخفية بشكل مشابه تمامًا للبرامج الضارة. إنهم يحبون العمل دون قيود على أجهزة الكمبيوتر الخاصة بالضحايا ؛ لا يريدون أن تتعرف عليهم المرافق الوقائية أو تعثر عليهم ؛ يحاولون عادة سرقة الأشياء من الكمبيوتر الهدف. في النهاية ، الجذور الخفية هي تهديدات. لذلك ، يجب حظرهم (لمنعهم من الدخول في المقام الأول) أو معالجتهم (إذا وجدوا طريقهم بالفعل).

لماذا يتم استخدام الجذور الخفية أو اختيارها؟

يستخدم المهاجمون برامج rootkits للعديد من الأغراض ، ولكن في معظم الأحيان ، يحاولون استخدامها لتحسين أو توسيع قدرات التخفي في البرامج الضارة. مع زيادة التخفي ، يمكن أن تظل الحمولات الضارة المنتشرة على جهاز الكمبيوتر غير مكتشفة لفترة أطول بينما تعمل البرامج السيئة على اختراق البيانات أو إزالتها من الشبكة.

تعد Rootkits مفيدة جدًا من حيث أنها توفر طريقة أو منصة ملائمة يمكن من خلالها للجهات الفاعلة غير المصرح لها (المتسللين أو حتى المسؤولين الحكوميين) الوصول إلى الأنظمة. عادةً ما تحقق الجذور الخفية الهدف الموصوف هنا عن طريق تخريب آليات تسجيل الدخول لإجبار أجهزة الكمبيوتر على منحها وصولاً سريًا لتسجيل الدخول لشخص آخر.

يمكن أيضًا نشر Rootkits للتغلب على جهاز كمبيوتر أو إرباكه للسماح للمهاجم بالتحكم واستخدام الجهاز كأداة لأداء مهام معينة. على سبيل المثال ، يستهدف المتسللون الأجهزة باستخدام أدوات rootkits ويستخدمونها كروبوتات لهجمات DDoS (رفض الخدمة الموزع). في مثل هذا السيناريو ، إذا تم اكتشاف مصدر DDoS وتعقبه ، فسيؤدي ذلك إلى الكمبيوتر المعرض للخطر (الضحية) بدلاً من الكمبيوتر الحقيقي المسؤول (المهاجم).

تُعرف أجهزة الكمبيوتر المخترقة التي تشارك في مثل هذه الهجمات باسم أجهزة الكمبيوتر الزومبي. لا تكاد تكون هجمات DDoS هي الأشياء السيئة الوحيدة التي يقوم بها المهاجمون مع أجهزة الكمبيوتر المخترقة. في بعض الأحيان ، يستخدم المخترقون أجهزة الكمبيوتر الخاصة بضحاياهم لتنفيذ النقر الاحتيالي أو توزيع البريد العشوائي.

ومن المثير للاهتمام ، أن هناك سيناريوهات يتم فيها نشر أدوات rootkits من قبل المسؤولين أو الأفراد العاديين لأغراض جيدة ، ولكن لا تزال الأمثلة على ذلك نادرة جدًا. لقد رأينا تقارير حول قيام بعض فرق تكنولوجيا المعلومات بتشغيل أدوات rootkits في مصدر جذب لاكتشاف الهجمات أو التعرف عليها. حسنًا ، بهذه الطريقة ، إذا نجحوا في المهام ، فسيتمكنون من تحسين تقنيات المحاكاة وتطبيقات الأمان. قد يكتسبون أيضًا بعض المعرفة ، والتي يمكنهم بعد ذلك تطبيقها لتحسين أجهزة الحماية ضد السرقة.

ومع ذلك ، إذا كان عليك التعامل مع برنامج rootkit ، فمن المحتمل أن يتم استخدام rootkit ضدك (أو ضد اهتماماتك). لذلك ، من المهم أن تتعلم كيفية اكتشاف البرامج الضارة في تلك الفئة وكيفية الدفاع عن نفسك (أو جهاز الكمبيوتر الخاص بك) ضدها.

أنواع الجذور الخفية

هناك أشكال أو أنواع مختلفة من الجذور الخفية. يمكننا تصنيفها بناءً على طريقة الإصابة بها والمستوى الذي تعمل فيه على أجهزة الكمبيوتر. حسنًا ، هذه هي أكثر أنواع الجذور الخفية شيوعًا:

الجذور الخفية لوضع النواة:

الجذور الخفية لوضع Kernel هي مجموعة أدوات الجذر المصممة لإدخال البرامج الضارة في نواة أنظمة التشغيل لتغيير وظائف نظام التشغيل أو الإعداد. نعني بكلمة "kernel" الجزء المركزي من نظام التشغيل الذي يتحكم أو يربط العمليات بين الأجهزة والتطبيقات.

يجد المهاجمون صعوبة في نشر أدوات rootkits لوضع kernel لأن مثل هذه الجذور الخفية تميل إلى التسبب في تعطل الأنظمة في حالة فشل التعليمات البرمجية المستخدمة. ومع ذلك ، إذا تمكنوا من النجاح في النشر ، فستكون الجذور الخفية قادرة على إحداث ضرر لا يُصدق لأن النواة تمتلك عادةً أعلى مستويات الامتياز داخل النظام. بعبارة أخرى ، باستخدام أدوات rootkits الناجحة في وضع kernel ، يحصل المهاجمون على رحلات سهلة باستخدام أجهزة الكمبيوتر الخاصة بضحاياهم.

الجذور الخفية في وضع المستخدم:

الجذور الخفية في هذه الفئة هي تلك التي يتم تنفيذها من خلال العمل كبرامج عادية أو عادية. تميل إلى العمل في نفس البيئة التي تعمل فيها التطبيقات. لهذا السبب ، يشير إليها بعض خبراء الأمن باسم rootkits للتطبيق.

تعد الجذور الخفية في وضع المستخدم أسهل نسبيًا في النشر (من الجذور الخفية لوضع النواة) ، لكنها أقل قدرة. تسبب ضررًا أقل من الجذور الخفية للنواة. من الناحية النظرية ، تجد تطبيقات الأمان أيضًا أنه من الأسهل التعامل مع الجذور الخفية في وضع المستخدم (مقارنة بأشكال أو فئات أخرى من الجذور الخفية).

Bootkit (جذر التمهيد):

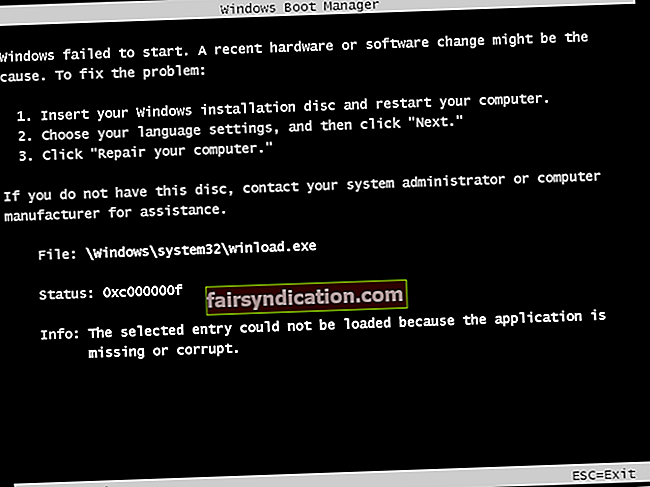

Bootkits هي مجموعة أدوات rootkits تعمل على توسيع أو تحسين قدرات برامج rootkits العادية عن طريق إصابة سجل التمهيد الرئيسي. تشكل البرامج الصغيرة التي يتم تنشيطها أثناء بدء تشغيل النظام سجل التمهيد الرئيسي (والذي يُختصر أحيانًا باسم MBR). Bootkit هو في الأساس برنامج يهاجم النظام ويعمل على استبدال أداة تحميل التشغيل العادية بإصدار تم اختراقه. يتم تنشيط مثل هذه الجذور الخفية حتى قبل أن يبدأ نظام تشغيل الكمبيوتر ويستقر.

نظرًا لوضع إصابة مجموعات التمهيد ، يمكن للمهاجمين استخدامها في أشكال أكثر استمرارًا من الهجمات لأنها مهيأة للتشغيل عند بدء تشغيل النظام (حتى بعد إعادة الضبط الدفاعي). علاوة على ذلك ، فإنها تميل إلى البقاء نشطة في ذاكرة النظام ، وهو موقع نادرًا ما يتم فحصه بواسطة تطبيقات الأمان أو فرق تكنولوجيا المعلومات بحثًا عن التهديدات.

الجذور الخفية للذاكرة:

الجذور الخفية للذاكرة هي نوع من الجذور الخفية المصممة للاختباء داخل ذاكرة الوصول العشوائي للكمبيوتر (اختصار لذاكرة الوصول العشوائي ، وهو نفس الشيء مثل الذاكرة المؤقتة). تعمل هذه الجذور الخفية (مرة واحدة داخل الذاكرة) على تنفيذ عمليات ضارة في الخلفية (دون أن يعرف المستخدمون عنها).

لحسن الحظ ، تميل الجذور الخفية للذاكرة إلى أن يكون لها عمر قصير. يمكنهم العيش فقط في ذاكرة الوصول العشوائي للكمبيوتر الخاص بك لجلسة واحدة. إذا قمت بإعادة تشغيل جهاز الكمبيوتر الخاص بك ، فسوف يختفي - على الأقل ، من الناحية النظرية ، يجب أن يفعلوا ذلك. ومع ذلك ، في بعض السيناريوهات ، لا تكفي عملية إعادة التشغيل ؛ قد ينتهي الأمر بالمستخدمين إلى القيام ببعض الأعمال للتخلص من الجذور الخفية للذاكرة.

الجذور الخفية للأجهزة أو البرامج الثابتة:

يتم الحصول على أسماء الجذور الخفية للأجهزة أو البرامج الثابتة من مكان تثبيتها على أجهزة الكمبيوتر.

ومن المعروف أن هذه الجذور الخفية تستفيد من البرامج المضمنة في البرامج الثابتة على الأنظمة. يشير البرنامج الثابت إلى فئة البرنامج الخاصة التي توفر التحكم أو الإرشادات بمستوى منخفض لأجهزة معينة (أو جهاز). على سبيل المثال ، يحتوي الكمبيوتر المحمول على برنامج ثابت (عادةً ما يكون BIOS) تم تحميله فيه من قبل الشركة المصنعة له. جهاز التوجيه الخاص بك يحتوي أيضًا على برامج ثابتة.

نظرًا لأن أدوات rootkits للبرامج الثابتة يمكن أن توجد على أجهزة مثل أجهزة التوجيه ومحركات الأقراص ، فيمكن أن تظل مخفية لفترة طويلة جدًا - نظرًا لأن هذه الأجهزة نادرًا ما يتم فحصها أو فحصها للتأكد من سلامة الكود (حتى إذا تم فحصها على الإطلاق). إذا أصاب المتسللون جهاز التوجيه الخاص بك أو قاموا بالقيادة باستخدام rootkit ، فسيكونون قادرين على اعتراض تدفق البيانات عبر الجهاز.

كيفية البقاء في مأمن من الجذور الخفية (نصائح للمستخدمين)

حتى أفضل برامج الأمان لا تزال تكافح ضد الجذور الخفية ، لذلك من الأفضل أن تفعل كل ما هو ضروري لمنع الجذور الخفية من دخول جهاز الكمبيوتر الخاص بك في المقام الأول. ليس من الصعب أن تظل آمنًا.

إذا التزمت بأفضل ممارسات الأمان ، فإن فرص إصابة جهاز الكمبيوتر الخاص بك بجذور خفية تنخفض بشكل كبير. فيما يلي بعض منهم:

قم بتنزيل وتثبيت كافة التحديثات:

لا يمكنك ببساطة تجاهل التحديثات لأي شيء. نعم ، نحن نتفهم أن تحديثات التطبيقات يمكن أن تكون مزعجة وأن تحديثات بنية نظام التشغيل لديك قد تكون مزعجة ، لكن لا يمكنك الاستغناء عنها. يضمن تحديث برامجك ونظام التشغيل حصولك على تصحيحات للثغرات الأمنية أو نقاط الضعف التي يستفيد منها المهاجمون لإدخال أدوات rootkits في جهاز الكمبيوتر الخاص بك. إذا تم إغلاق الثغرات ونقاط الضعف ، فسيكون جهاز الكمبيوتر الخاص بك أفضل لها.

احترس من رسائل البريد الإلكتروني المخادعة:

عادةً ما يتم إرسال رسائل البريد الإلكتروني المخادعة من قبل المحتالين الذين يتطلعون إلى خداعك لتزويدهم بمعلوماتك الشخصية أو التفاصيل الحساسة (على سبيل المثال ، تفاصيل تسجيل الدخول أو كلمات المرور). ومع ذلك ، تشجع بعض رسائل البريد الإلكتروني المخادعة المستخدمين على تنزيل بعض البرامج وتثبيتها (والتي عادة ما تكون ضارة أو ضارة).

قد تبدو رسائل البريد الإلكتروني هذه وكأنها واردة من مرسل شرعي أو شخص موثوق به ، لذلك يجب أن تنتبه لها. لا تستجيب لهم. لا تنقر على أي شيء بداخلها (الروابط والمرفقات وما إلى ذلك).

احترس من التنزيلات والتثبيتات غير المقصودة:

هنا ، نريد منك الانتباه إلى الأشياء التي يتم تنزيلها على جهاز الكمبيوتر الخاص بك. لا ترغب في الحصول على ملفات ضارة أو تطبيقات سيئة تقوم بتثبيت برامج ضارة. يجب أيضًا أن تضع في اعتبارك التطبيقات التي تثبتها لأن بعض التطبيقات المشروعة مجمعة مع برامج أخرى (والتي يمكن أن تكون ضارة).

من الناحية المثالية ، يجب أن تحصل فقط على الإصدارات الرسمية للبرامج من الصفحات الرسمية أو مراكز التنزيل ، واتخاذ الخيارات الصحيحة أثناء التثبيت ، والاهتمام بعمليات التثبيت لجميع التطبيقات.

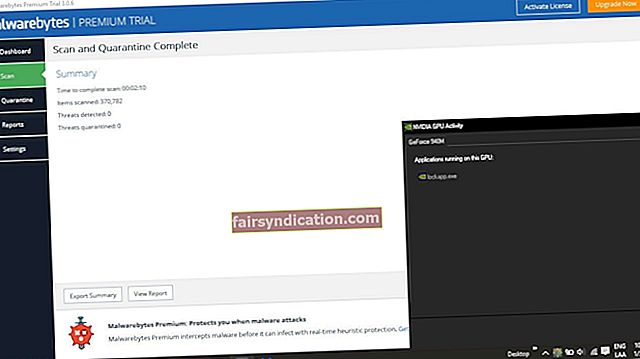

قم بتثبيت أداة حماية:

إذا دخل برنامج rootkit إلى جهاز الكمبيوتر الخاص بك ، فمن المحتمل أن يكون دخوله متصلاً بوجود أو وجود برنامج ضار آخر على جهاز الكمبيوتر الخاص بك. من المحتمل أن يكتشف تطبيق جيد لمكافحة الفيروسات أو برنامج مكافحة البرامج الضارة التهديد الأصلي قبل تقديم أو تنشيط برنامج rootkit.

يمكنك الحصول على Auslogics Anti-Malware. ستفعل جيدًا لوضع بعض الثقة في التطبيق الموصى به لأن برامج الأمان الجيدة لا تزال تشكل أفضل دفاع لك ضد جميع أشكال التهديدات.

كيفية اكتشاف الجذور الخفية (وبعض النصائح للمؤسسات ومسؤولي تكنولوجيا المعلومات)

هناك عدد قليل من الأدوات المساعدة القادرة على اكتشاف وإزالة الجذور الخفية. حتى التطبيقات الأمنية المختصة (المعروفة بالتعامل مع مثل هذه البرامج الخبيثة) تكافح أحيانًا أو تفشل في أداء المهمة بشكل صحيح. تكون حالات فشل إزالة الجذور الخفية أكثر شيوعًا عند وجود البرامج الضارة وتعمل على مستوى النواة (مجموعة أدوات الجذر في وضع kernel).

في بعض الأحيان ، تكون إعادة تثبيت نظام التشغيل على الجهاز هي الشيء الوحيد الذي يمكن فعله للتخلص من الجذور الخفية. إذا كنت تتعامل مع أدوات rootkits للبرامج الثابتة ، فقد ينتهي بك الأمر إلى استبدال بعض أجزاء الأجهزة داخل الجهاز المتأثر أو الحصول على معدات متخصصة.

تتطلب إحدى أفضل عمليات الكشف عن الجذور الخفية من المستخدمين تنفيذ عمليات مسح عالية المستوى لجذور الخوادم. نقصد بـ "الفحص عالي المستوى" فحصًا يتم تشغيله بواسطة نظام نظيف منفصل أثناء إيقاف تشغيل الجهاز المصاب. من الناحية النظرية ، يجب أن يقوم هذا الفحص بما يكفي للتحقق من التوقيعات التي تركها المهاجمون ويجب أن يكون قادرًا على تحديد أو التعرف على بعض التلاعب في الشبكة.

يمكنك أيضًا استخدام تحليل تفريغ الذاكرة لاكتشاف الجذور الخفية ، خاصة إذا كنت تشك في وجود مجموعة bootkit - التي يتم تثبيتها على ذاكرة النظام لتعمل - متضمنة. إذا كان هناك rootkit في شبكة الكمبيوتر العادية ، فمن المحتمل ألا يكون مخفيًا إذا كان ينفذ أوامر تتضمن استخدام الذاكرة - وسيكون موفر الخدمة المُدار (MSP) قادرًا على عرض الإرشادات التي يرسلها البرنامج الضار .

تحليل السلوك هو إجراء أو طريقة أخرى موثوقة تستخدم أحيانًا لاكتشاف أو تتبع الجذور الخفية. هنا ، بدلاً من البحث عن rootkit مباشرةً عن طريق فحص ذاكرة النظام أو مراقبة تواقيع الهجوم ، يجب عليك البحث عن أعراض rootkit على الكمبيوتر. أشياء مثل سرعات التشغيل البطيئة (أبطأ بكثير من المعتاد) ، وحركة مرور الشبكة الفردية (التي لا ينبغي أن تكون موجودة) ، وأنماط السلوك المنحرفة الأخرى يجب أن تزيل الجذور الخفية.

يمكن لمقدمي خدمة المديرين نشر مبدأ الامتيازات الأقل (PoLP) كاستراتيجية خاصة في أنظمة عملائهم للتعامل مع أو التخفيف من آثار عدوى الجذور الخفية. عند استخدام PoLP ، يتم تكوين الأنظمة لتقييد كل وحدة على الشبكة ، مما يعني أن الوحدات الفردية تحصل فقط على المعلومات والموارد التي يحتاجونها لعملهم (أغراض محددة).

حسنًا ، يضمن الإعداد المقترح تشديد الأمن بين أذرع الشبكة. كما أنه يفعل ما يكفي لمنع تثبيت البرامج الضارة على نواة الشبكة من قبل مستخدمين غير مصرح لهم ، مما يعني أنه يمنع الجذور الخفية من الاختراق والتسبب في المشاكل.

لحسن الحظ ، في المتوسط ، تتراجع برامج rootkits (عند مقارنتها بحجم البرامج الخبيثة الأخرى التي انتشرت على مدار السنوات الماضية) لأن المطورين يعملون باستمرار على تحسين الأمان في أنظمة التشغيل. أصبحت دفاعات نقطة النهاية أقوى ، ويتم تصميم عدد أكبر من وحدات المعالجة المركزية (أو المعالجات) لتوظيف أوضاع حماية النواة المدمجة. ومع ذلك ، لا تزال أدوات rootkits موجودة حاليًا ويجب تحديدها وإنهائها وإزالتها أينما وجدت.